Android Dex加壳原理

有过Android开发经验的人应该都知道apk的包安全是开发者面对的最直接的应用安全问题。

apk的安全相当于应用安全的第一道防线。我们常说的apk加固,简单来说就是对源APK进行加密,然后再套上一层壳,在运行时对源APK进行解密并动态加载。apk的加固处理可以一定程度上有效阻止apk的反编译操作。

加固方案

反模拟器

模拟器运行apk,可 以用模拟器监控到 apk的各种行为,所 以在实际的加固apk 运行中,一旦发现 模拟器在运行该APK, 就停止核心代码的 运行。

代码虚拟化

代码虚拟化在桌面平台应用保护中已经是非常的常见了,主要的思路是自建一个虚拟执行引擎,然后把原生的可执行代码转换成自定义的指令进行虚拟执行

加密

样本的部分可执行代码是以压缩或者加密的形式存在的,比如,被保护过的代码被切割成多个小段,前面的一段代码先把后面的代码片段在内存中解密,然后再去执行解密之后的代码,如此一块块的迭代执行。

下面我们以加密方案进行解析

原理解析

apk的文件结构

文件及文件夹的作用如下表所示。

| 文件或目录 | 说明 |

|---|---|

| assets文件夹 | 存放资源文件的目录 |

| lib文件夹 | 存放ndk编译出来的so文件 |

| META-INF文件夹 | 1.该目录下存放的是签名信息,用来保证apk包的完整性和系统的安全性 2.CERT.RS 保存着该应用程序的证书和授权信息 3.CERT.SF 保存着SHA-1信息资源列表 4.MANIFEST.MF 清单信息 |

| res文件夹 | 存放资源文件的目录 |

| AndroidManifest.xml | 一个清单文件,它描述了应用的名字、版本、权限、注册的服务等信息。 |

| classes.dex | java源码编译经过编译后生成的dalvik字节码文件,主要在Dalvik虚拟机上运行的主要代码部分 |

| resources.arsc | 编译后的二进制资源文件。 |

加固流程

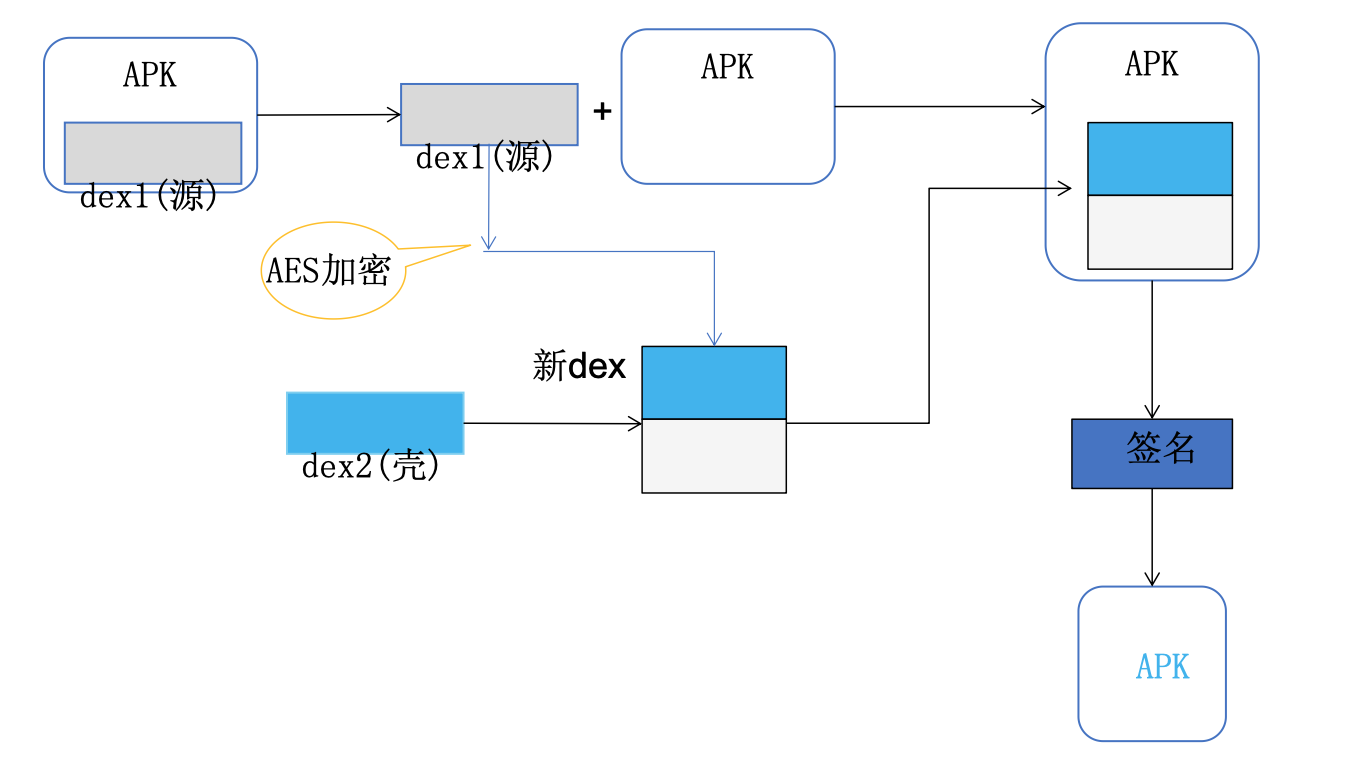

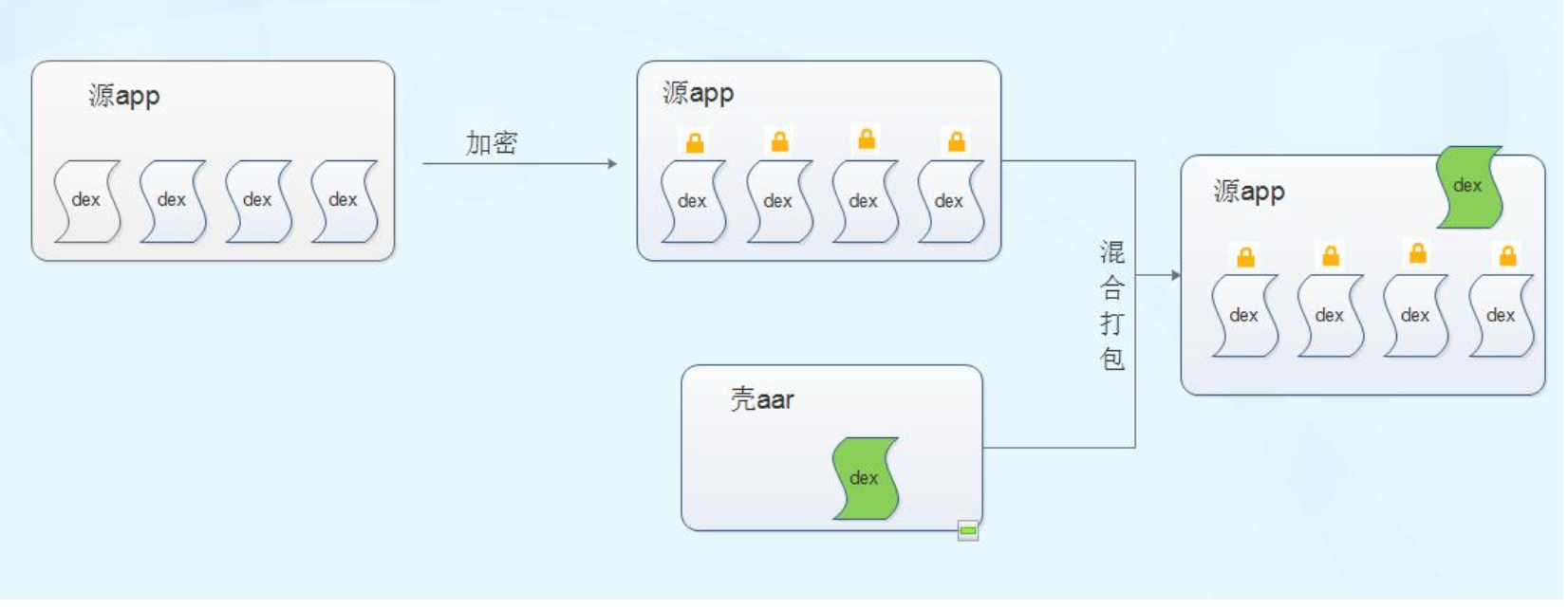

加固的过程中需要三个对象:

1、需要加密的Apk(源Apk)

2、壳程序Apk(负责解密Apk工作)

3、加密工具(将源Apk进行加密和壳Dex合并成新的Dex)

主要步骤:

我们拿到需要加密的Apk和自己的壳程序Apk,然后用加密算法对源Apk进行加密在将壳Apk进行合并得到新的Dex文件,最后替换壳程序中的dex文件即可,得到新的Apk,那么这个新的Apk我们也叫作脱壳程序Apk.他已经不是一个完整意义上的Apk程序了,他的主要工作是:负责解密源Apk.然后加载Apk,让其正常运行起来。

DEX文件格式

Dex是Android系统的可执行文件,包含应用程序的全部操作指令以及运行时数据

由于dalvik是一种针对嵌入式设备而特殊设计的java虚拟机,所以dex文件与标准的class文件在结构设计上有着本质的区别

当java程序编译成class后,还需要使用dx工具将所有的class文件整合到一个dex文件,目的是其中各个类能够共享数据,在一定程度上降低了冗余,同时也是文件结构更加经凑,实验表明,dex文件是传统jar文件大小的50%左右

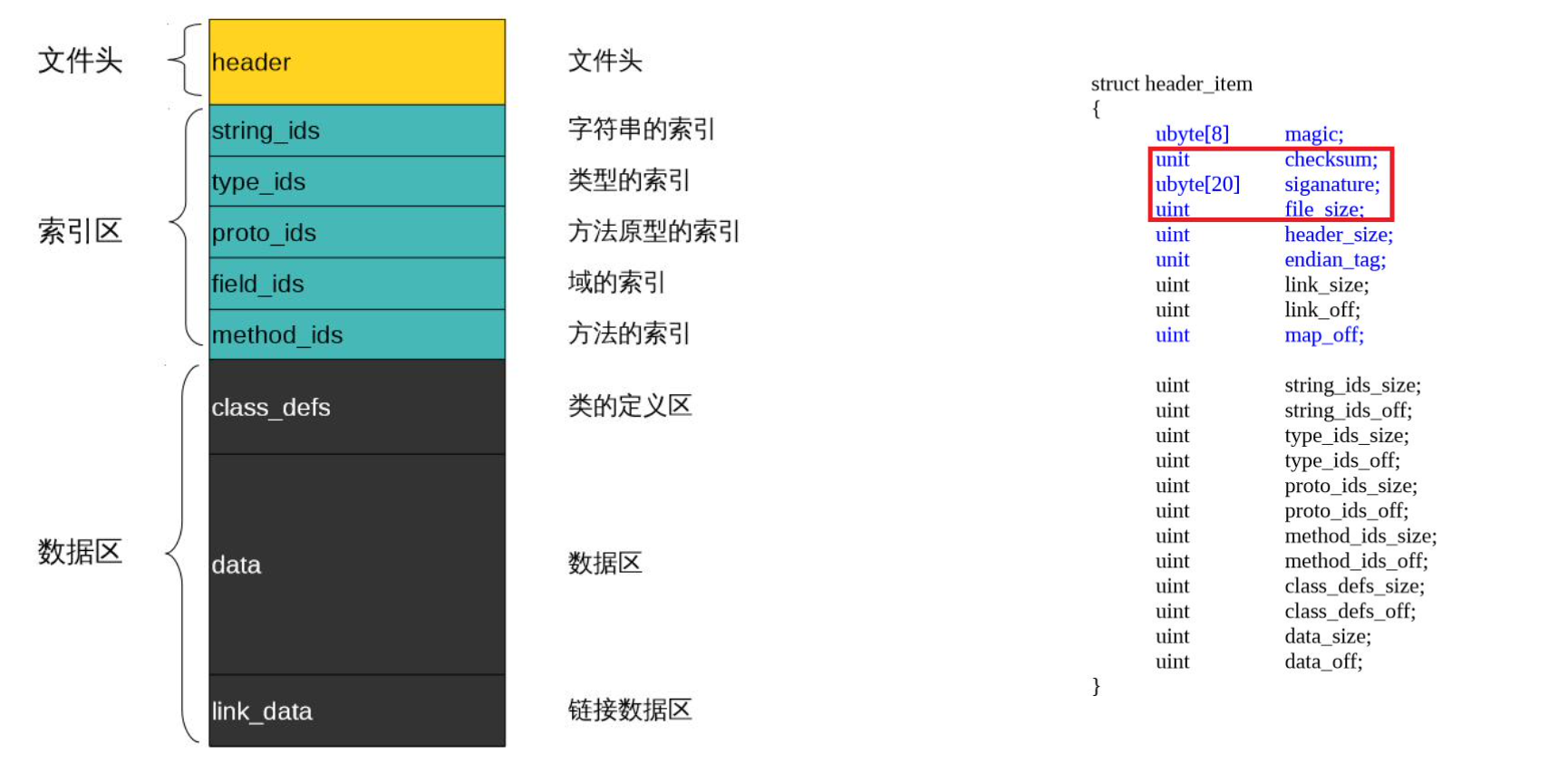

这里面,有3个成员我们需要特别关注,这在后面加固里会用到,它们分别是checksum、signature和fileSize。

checksum字段

checksum是校验码字段,占4bytes,主要用来检查从该字段(不包含checksum字段,也就是从12bytes开始算起)开始到文件末尾,这段数据是否完整,也就是完整性校验。它使用alder32算法校验。

signature字段

signature是SHA-1签名字段,占20bytes,作用跟checksum一样,也是做完整性校验。之所以有两个完整性校验字段,是由于先使用checksum字段校验可以先快速检查出错的dex文件,然后才使用第二个计算量更大的校验码进行计算检查。

fileSize字段

占4bytes,保存classes.dex文件总长度。

这3个字段当我们修改dex文件的时候,这3个字段的值是需要更新的,否则在加载到Dalvik虚拟机的时候会报错。

为什么说我们只需要关注这三个字段呢?

因为我们需要将一个文件(加密之后的源Apk)写入到Dex中,那么我们肯定需要修改文件校验码(checksum).因为他是检查文件是否有错误。那么signature也是一样,也是唯一识别文件的算法。还有就是需要修改dex文件的大小。

不过这里还需要一个操作,就是标注一下我们加密的Apk的大小,因为我们在脱壳的时候,需要知道Apk的大小,才能正确的得到Apk。那么这个值放到哪呢?这个值直接放到文件的末尾就可以了。

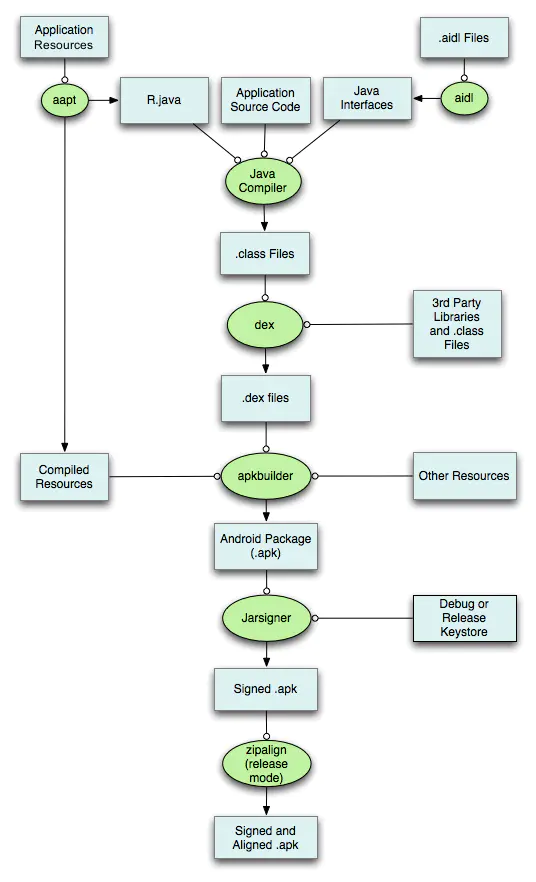

apk的打包流程

上图中涉及到的工具及其作用如下:

| 名称 | 功能介绍 |

|---|---|

| aapt | 打包资源文件,包括res和assets文件夹下的资源、AndroidManifest.xml文件、Android基础类库 |

| aidl | 将.aidl接口文件转换成.java文件 |

| javaComiler | 编译java文件,生成.class字节码文件 |

| dex | 将所有的第三方libraries和.class文件转换成Dalvik虚拟机支持的.dex文件 |

| apkbuilder | 打包生成apk文件,但未签名 |

| jarsigner | 对未签名的apk文件进行签名 |

| zipalign | 对签名后的apk文件进行对其处理 |

加密过程实操

1 | public class TestDexMain { |

加密阶段

加密阶段主要是讲把原apk文件中提取出来的classes.dex文件通过加密程序进行加密。加密的时候如果使用des对称加密算法,则需要注意处理好密钥的问题。同样的,如果采用非对称加密,也同样存在公钥保存的问题。

合成新的dex文件

这一阶段主要是讲上一步生成的加密的dex文件和我们的壳dex文件合并,将加密的dex文件追加在壳dex文件后面,并在文件末尾追加加密dex文件的大小数值

在壳程序里面,有个重要的类:ProxyApplication类,该类继承Application类,也是应用程序最先运行的类。所以,我们就是在这个类里面,在原程序运行之前,进行一些解密dex文件和加载原dex文件的操作。

修改原apk文件并重新打包签名

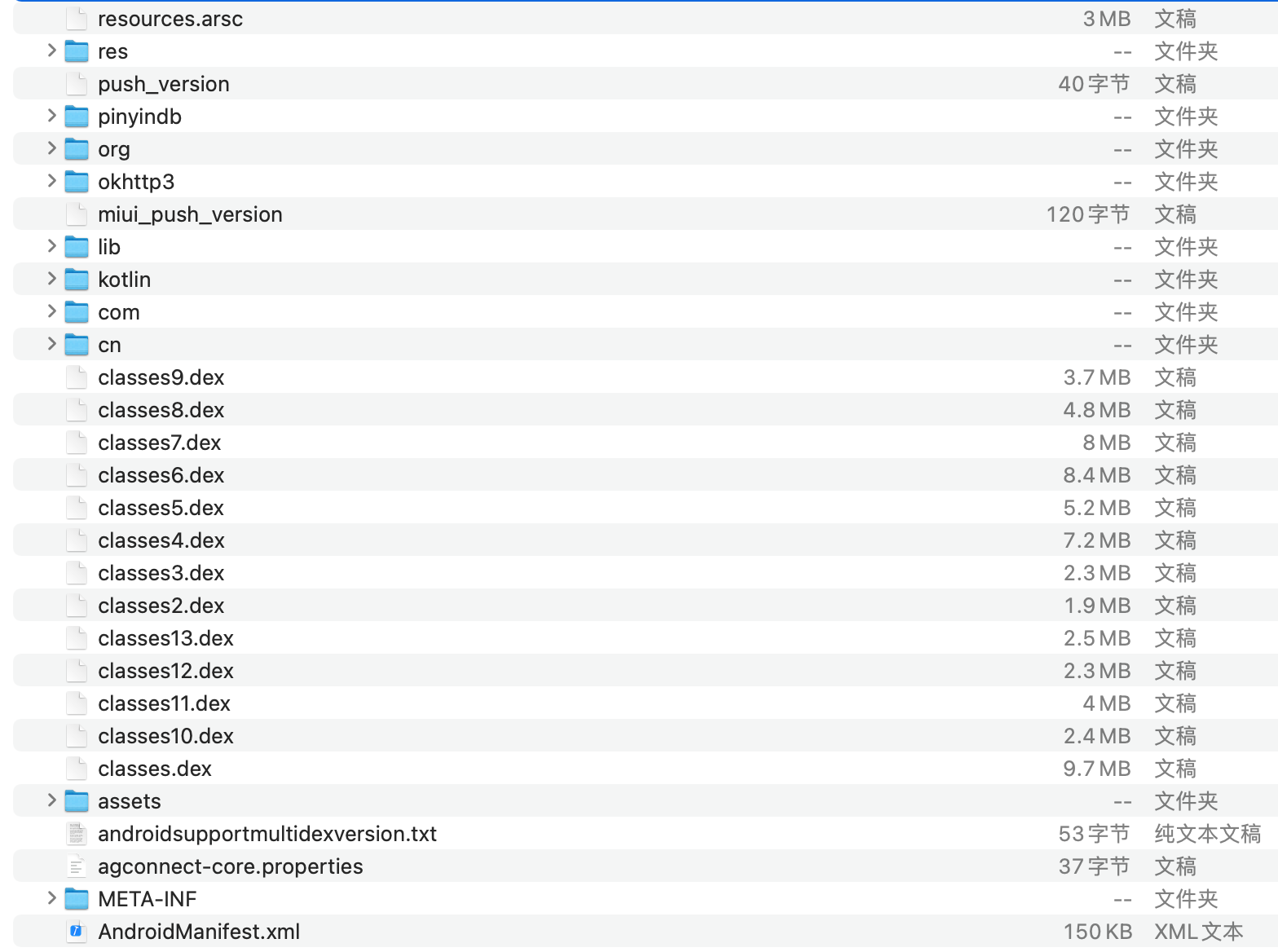

在这一阶段,我们首先将apk解压,会看到如下图的6个文件和目录。其中,我们需要修改的只有2个文件,分别是classes.dex和AndroidManifest.xml文件,其他文件和文件加都不需要改动。

首先,我们把解压后apk目录下原来的classes.dex文件替换成我们在0x02上一步合成的新的classes.dex文件。然后,由于我们程序运行的时候,首先加载的其实是壳程序里的ProxyApplication类。所以,我们需要修改AndroidManifest.xml文件,指定application为ProxyApplication,这样才能正常找到识别ProxyApplication类并运行壳程序。

运行壳程序并加载原dex文件

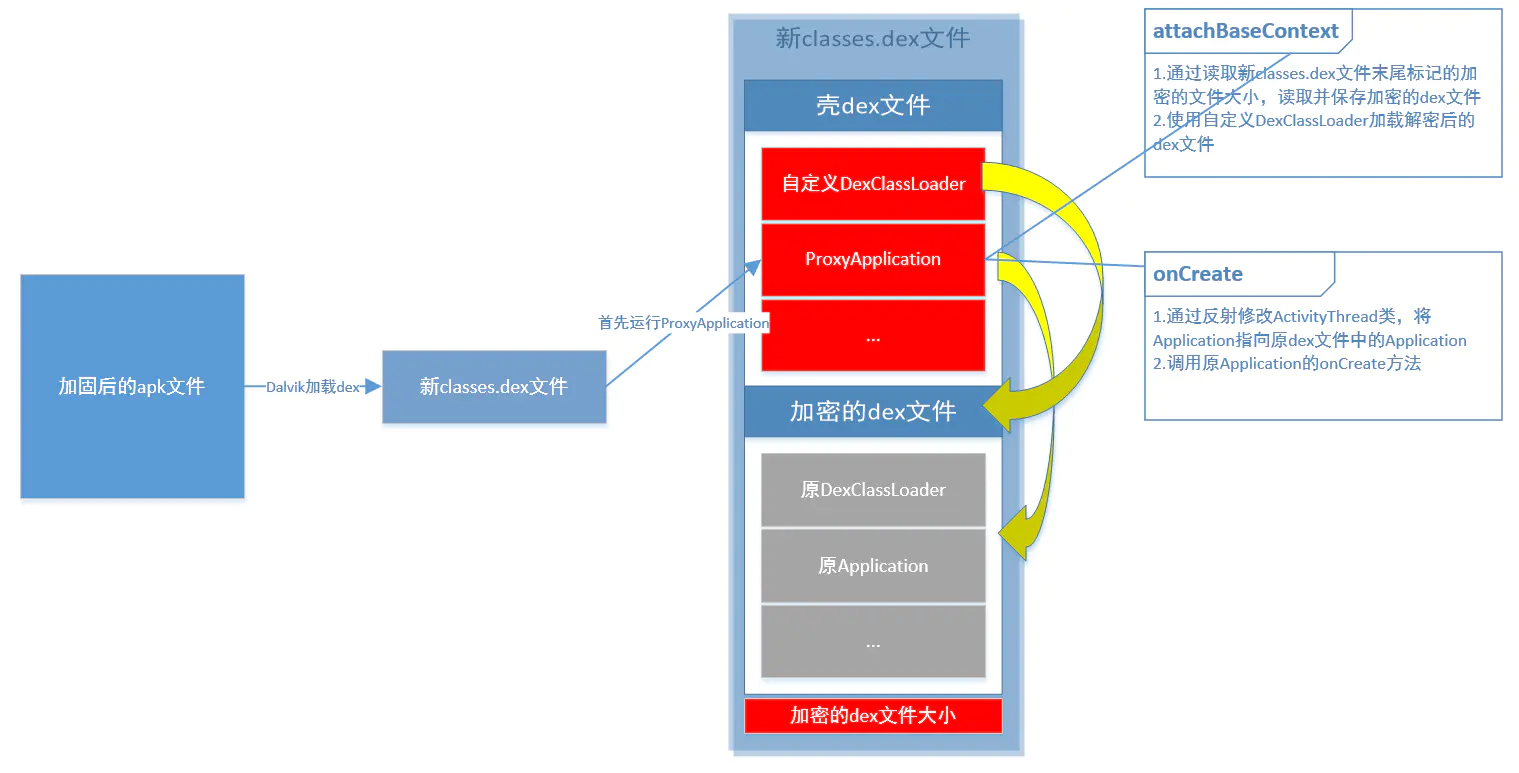

Dalvik虚拟机会加载我们经过修改的新的classes.dex文件,并最先运行ProxyApplication类。在这个类里面,有2个关键的方法:attachBaseContext和onCreate方法。ProxyApplication显示运行attachBaseContext再运行onCreate方法。

在attachBaseContext方法里,主要做两个工作:

- 读取classes.dex文件末尾记录加密dex文件大小的数值,则加密dex文件在新classes.dex文件中的位置为:len(新classes.dex文件) – len(加密dex文件大小)。然后将加密的dex文件读取出来,加密并保存到资源目录下

- 然后使用自定义的DexClassLoader加载解密后的原dex文件

在onCreate方法中,主要做两个工作:

- 通过反射修改ActivityThread类,并将Application指向原dex文件中的Application

- 创建原Application对象,并调用原Application的onCreate方法启动原程序